4월 22일쯤에 있을 정보처리기사 실기를 준비하고 있습니다.

정답은 드래그하면 보입니다.

출처 : https://youtu.be/WAvkCIawpTM

참고 : https://youtu.be/XVenUQeh1Yg

01. 다음 설명에 맞는 RAID 단계를 쓰시오.

- 두 개 이상의 하드디스크를 병렬로 연결해, 하나의 하드디스크처럼 용하는 기술이다

- 스트라이프(stripe) 방식으로 구현한다.

- 데이터가 분산되어 저장되기 때문에 하나의 하드디스크에 문제가 생기면 다른 디스크까지 사용이 불가능해진다.

정답 : 0 단계

02. 다음은 로그 기반 회복 기법에서 사용되는 명령어이다.

해당하는 항목을 보기에서 찾아 적으시오

1. 트랜잭션 로그를 이용하여 오류가 발생한 트랜잭션을 재 실행하여 복구를 수행한다.

2. 트랜잭션 로그를 이용하여 오류와 관련된 내용을 취소하여 복구를 수행한다.

정답

1 REDO

2 UNDO

https://youtu.be/WAvkCIawpTM?list=LL&t=569

03. 데이터베이스의 이상현상중 삭제 이상에 대해 간략히 서술하시오.

정답 한 튜플을 삭제할 때 연쇄 삭제 현상으로 인해 정보손실

답안 : 데이터를 삭제할 때 원하지 않는 튜플의 데이터까지 삭제되는 현상

04. 아래 임시 키 무결성 프로토콜의 영문 약어를 쓰시오

임시 키 무결성 프로토콜은 IEEE 802.11 의 무선 네트워킹 표준으로 사용되는 보안 프로토콜이다.

임시 키 무결성 프로토콜은 IEEE 802.11i의 작업 그룹과 와이파이 얼라이언스에서 WEP를 하드웨어의 교체 없이 대체하기 위해 고안되다.

정답 : TKIP

https://youtu.be/WAvkCIawpTM?list=LL&t=1135

05. 아래 설명하는 내용을 영문 약자로 쓰시오

특별한 하드웨어 없이 인간의 자연스러운 움직임을 인식하여 정보를 제공한다.

정답 : NUI

풀이

자연스러운. 그렇다면 Natural. OUI 는? Organic 의 약어인가?

06. 다음 소스코드 분석 도구에 대한 설명으로 알맞은 답을 보기에서 찾아 작성하시오

1. 소스코드의 실행 없이, 코드의 의미를 분석하여 결함을 찾아내는 코드 분석 기법

2. 소스코드를 실행하여 프로그램의 동작이나 결과를 확인하고, 메모리 누수, 스레드 결함등을 분석하는 기법

정답

1 정적테스트

2 동적테스트

07. 아래에 설명하는 테스트 도구를 쓰시오

- 자바 프로그래밍 언어용 유닛 테스트 프레임워크

- 테스트 결과는 Test 클래스로 개발자에게 테스트 방법 및 클래스의 History를 공유 가능

- 어노테이션으로 간결하게 지원

정답 : JUnit

08. 다음 보기 중에서 블랙박스 테스트 기법 3가지 골라 작성하시오.

1. Equivalence Paritioning 2. Boundary Value Analysis

3. Base Path Test 4. Loop Test

5. Decision Coverage 6. Cause-effect Graph

정답 126

풀이

동경결상유분페원비

126

09. 다음 설명에 대한 답을 영어 약자로 쓰시오.

기업이 주요 정보자산을 보호하기 위해 수립 관리 운영하는 정보 보호 관리체계 가 인증 기준에 적합한지를 심사하여 인증을 부여하는 제도

정답 : ISMS

10. 다음은 데이터베이스 키에 대한 설명이다. 빈 칸에 들어갈 내용을 알맞게 쓰시오.

1. 슈퍼키는 ( ① ) 의 속성을 갖는다.

2. 후보키는 ( ① ) 과 ( ② ) 의 속성을 갖는다.

정답 :

① 유일성

② 최소성

11. 다음에서 설명하는 공격 유형을 쓰시오.

이 공격은 APT 공격에서 주로 쓰이는 공격이며, 타겟이 자주 들어가는 홈페이지를 파악했다가, 그 홈페이지의 취약점을 통해 악성코드를 심어 사용자가 모르게 해당 악성코드를 다운로드 받게 하고, 다운로드된 악성코드를 통해 공격을 하는 방식을 취한다.

정답 : watering hole

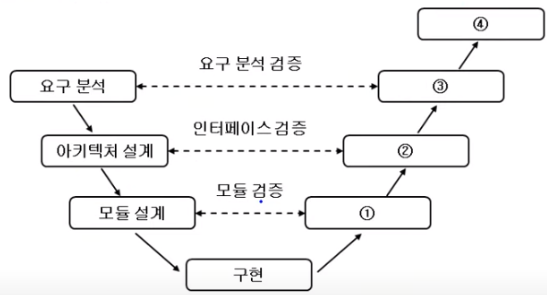

12. 다음 V 모델에서의 테스트 단계에 대한 설명으로 괄호 안에 들어갈 내용을 쓰시오

정답

1. 단위 테스트

2. 통합 테스트

3. 시스템 테스트

4. 인수 테스트

13. 다음 SQL 결과에 알맞는 쿼리를 작성하시오.

1. 요소를 확장해주는 역할을 하며, 모든 항목을 하나의 요소로 추가

| NAME | SCORE |

| LEE | 95 |

| KIM | 90 |

| SONG | 60 |

select name,score from 성적 ( ① ) by ( ② ) ( ③ )

정답

① order

② score

③ desc

14. 다음 설명과 관련된 파이썬 함수를 골라 작성하시오.

1. 요소를 확장해주는 역할을 하며, 모든 항목을 하나의 요소로 추가

2. 르스트 내부 요소를 꺼내주는 함수, 해당 함수를 호출하면 리스트.. 에서 해당 값을 삭제하면서 리턴시켜준다.

3. 리스트 내부의 요소의 순서를 뒤집어 주는 역할을 한다.

정답

1. extend

2. pop

3. reverse

풀이

1. extend ?? 2. pop 삭제를 안하고 꺼낼 때는 get? 3. reverse

15. 다음 파이썬 코드에서 출력되는 결과를 작성하시오.

def func1(num1,num2=2):

print('a=',num1,'b=',num2)

func1(20)

정답 a= 20 b= 2

풀이 a=20b=2

16. 다음 JAVA 코드중 밑줄에 들어갈 알맞은 코드를 작하시오.

class Car implements Runnable{

int a;

pubic void func(){

System.out.println("func call");

}

}

public class Main{

public static void main(String[] args){

Thread t1 = new Thread( new _______() );

t1.start();

}

}정답 : Car

17. 다음 JAVA 프로그램의 결과를 쓰시오

class A{

int a;

int b;

}

public class Main {

static void func1(A a){

a.a *= 10;

}

static void func2(A a){

a.a += a.b;

}

}

A a = new A a();

a.a = 100;

func1(a);

a.b = a.a;

func2(a);

System.out.println(a.a);

정답 : 2000

풀이

| 코드 | 결과 |

| fun1(a) | a.a = 1000 |

| a.b = a.a | a.b = 1000 |

| func2(a) | a.a = 2000 |

| System.out.println(a.a); | 2000 |

https://youtu.be/WAvkCIawpTM?list=LL&t=3073

18. 다음 C 언어 프로그램의 출력결과를 쓰시오.

(단, 입력값은 5가 들어왔다고 가정한다.)

#include <stdio.h>

int func(int i){

if(i <= 1) return 1;

return i*func(i-1);

}

int main(){

int in;

scanf("%d", $in);

printf("%d",func(in));

}

정답 120

풀이

5 4 2 1 = 40?

5*4*3*2*1 = 120

| i | func(i) | ||

| 5 | 5*func(4) | 5*4*3*2*1 | 120 |

| 4 | 4*func(3) | 4*3*2*1 | |

| 3 | 3*func(2) | 3*2*1 | |

| 2 | 2*func(1) | 2*1 | |

| 1 | 1 |

19. 다음 C 언어 프로그램의 괄호 안에 들어갈 알맞은 답을 작성하시오.

(프로그램 실행 결과는 4321 이다)

#include <stdio.h>

int main(){

int num = 1234;

int div = 10;

int res = 0;

while (num ① 0) {

res = res * div;

res = res + num ② div;

num = num ③ div;

}

printf("%d",res);

}

정답

① >

② %

③ /

풀이

4 -> 4*10+3 = 43 -> 43*10+2 ... 4321

구현한다는 관점에서 로직을 머릿속에 그린다음 풀어야 함

20. 다음 C 언어 프로그램의 결과를 쓰시오.

int isPrime(int number){

int i;

for(i =2;i<number;i++){

if (number % i ==0) return 0;

}

return 1;

}

int main(void) {

int number = 13195, max_div=0,i;

for(i=2;i<number;i++)

if (isPrime(i) == 1 && number % i== 0)

max_div=i;

printf("%d", max_div);

return 0;

}

정답 29

풀이

isPrime 함수명만 봐도 소수 여부를 판단하는 기능임. 2부터 자기 자신까지 모두 나누어보고 하나라도 나누어 떨어지면 소수가 아니라는 의미로 0을 리턴

main

2 부터 13195까지

isPrime(i) == 1 && number % i== 0

isPrime(i) == 1 즉 소수이면서 (2,3,5,7,11...)

number % i== 0 즉 13195 의 약수이면 max_div 로 저장. 반복. 가장큰 약수를 구하는 문제임

13195 / 5 = 2639 즉 2639 * 5

| 5 | 2639 | 2639 * 5 |

| 7 | 377 | 5*7*377 |

| 9 11 13 ... | ||

| 순번 | 정답 | 참고 | 득점 | |||||

| 1 | RAID 0 | 유사문제를 맞출수 없을 듯. 그래서 0점 처리 | 0 | |||||

| 2 | 1 REDO 2 UNDO |

로그기반 회복기법 | 5 | |||||

| 3 | 한 튜플을 삭제할 때 연쇄 삭제 현상으로 인해 정보손실 | 삭제이상 약술 데이터를 삭제할 때 원하지 않는 튜플의 데이터까지 삭제되는 현상 |

4 | |||||

| 4 | TKIP | 유사문제를 맞출수 없을 듯 | 0 | |||||

| 5 | NUI | 5 | ||||||

| 6 | static dynamic |

테스트 https://youtu.be/WAvkCIawpTM?list=LL&t=1345 |

5 | |||||

| 7 | JUnit | https://youtu.be/WAvkCIawpTM?list=LL&t=1497 | 4 | |||||

| 8 | 126 | 동경오원의상 | 5 | |||||

| 9 | ISMS | 정보 보호 관리체계가 인증 기준에 적합한지를 심사하여 인증을 부여하는 제도 | 5 | |||||

| 10 | ① 유일성 ② 최소성 |

슈퍼키 후보키 https://youtu.be/WAvkCIawpTM?list=LL&t=1706 |

5 | |||||

| 11 | Watering hole | APT Watering hole pharming CSRF? 유사문제를 맞출수 없을 듯 https://youtu.be/WAvkCIawpTM?list=LL&t=1912 |

0 | |||||

| 12 | 단통시인 | V모델 테스트단계 https://youtu.be/WAvkCIawpTM?list=LL&t=2039 |

5 | |||||

| 13 | ① order ② score ③ desc |

5 | ||||||

| 14 | 1. extend 2. pop 3. reverse |

3 | ||||||

| 15 | a= 20 b= 2 | 파이선 https://youtu.be/WAvkCIawpTM?list=LL&t=2434 |

3 | |||||

| 16 | Car | 파이선 디폴트매개변수 공백이 들어가 안들어가? https://youtu.be/WAvkCIawpTM?list=LL&t=2576 |

5 | |||||

| 17 | 2000 | java static https://youtu.be/WAvkCIawpTM?list=LL&t=2977 |

5 | |||||

| 18 | 120 | C 재귀 scanf &in |

5 | |||||

| 19 | > % / | C 숫자를 거꾸로 바꾸는 문제 크다 나머지 나누기 |

5 | |||||

| 20 | 29 | 소수 구하기 유사문제 나온다면 포기할 듯 |

0 | |||||

| 합계 | 74 | |||||||

'정보처리기사' 카테고리의 다른 글

| [정처기] 실기 접수(1시간 30분 소요) 후기 (1) | 2023.03.28 |

|---|---|

| [정처기] 실기 기출 공부 (2022년2회) (0) | 2023.03.19 |

| [정처기] 실기 기출 (2021년3회) (0) | 2023.03.17 |

| [정처기] 실기 공부 방법 (0) | 2023.03.16 |

| [정처기] 실기 기출 공부 (2021년2회) (0) | 2023.03.16 |