집에서 사용중인 노트북에 와이어샤크를 설치해서 시작해보니(무선랜을 사용하는데)

아무 것도 안하는 것 같은데 엄청나게 다양한 패킷들이 돌아다닌다!

정신이 하나도 없다.

혹시 내 노트북이 해킹당한거 아냐?

와이어샤크 사용법을 공부좀 해보자

https://blog.naver.com/solder1819/222242624597

[Wireshark] 네트워크 패킷 분석 - 패킷 필터링(Filtering) 하기!

Wireshark, 네트워크 패킷 분석 - 필터링(Filtering) 시작하기! 시작하기 Wireshark를 통해 네트워크 상...

blog.naver.com

필터창에 입력을 하면 된다고 한다.

tcp or udp

ip.dst == 127.0.0.1 and tcp.dstport == 12345

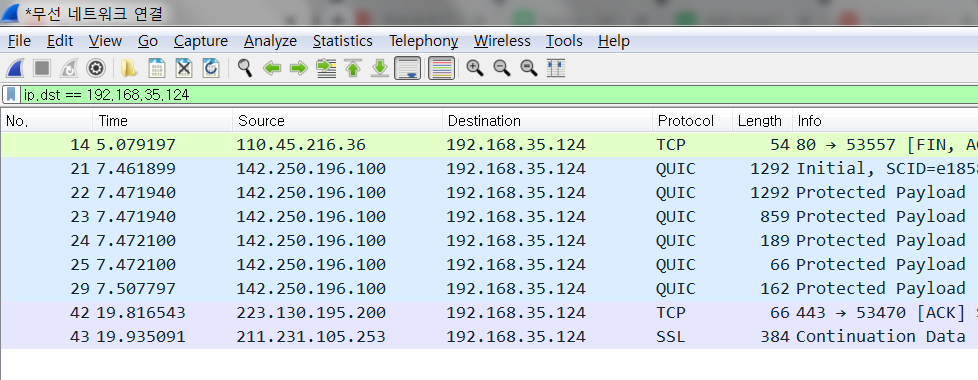

ip.dst == 192.168.35.124

오! 보기 좋다~

어찌 돼었든지 간에 온갖 다양한 IP 로부터 다양한 프로토콜의 요청이 내 노트북으로 들어오고 있다.

도대체 뭘까?

Oracle Virtual Box 로 구동중인 Kali 와 노트북본체 사이의 통신만 필터링해서 보고 싶다.

어떻게 해야하나.

7월 12일 이어서 작성한다.

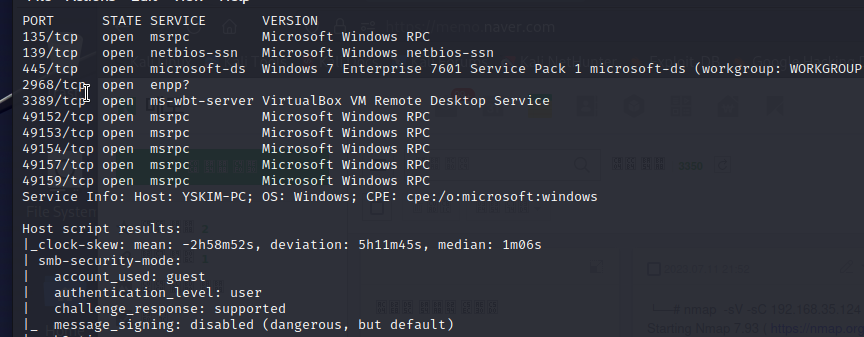

nmap 을 이용해 떠있는 서비스들을 검사할 수 있다는 사실이 문득 떠 올랐다. 그래서 조사해보았다.

nmap -sV -sC 192.168.35.124 실행결과다.

생각보다 오래 걸려 중간에 중지시킬뻔했다.

결과중 주요 부분은

└─# nmap -sV -sC 192.168.35.124

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows 7 Enterprise 7601 Service Pack 1 microsoft-ds (workgroup: WORKGROUP)

2968/tcp open enpp?

3389/tcp open ms-wbt-server VirtualBox VM Remote Desktop Service

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49157/tcp open msrpc Microsoft Windows RPC

49159/tcp open msrpc Microsoft Windows RPC

Service Info: Host: YSKIM-PC; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: -2h58m52s, deviation: 5h11m45s, median: 1m06s

...

|_nbstat: NetBIOS name: YSKIM-PC, NetBIOS user: <unknown>, NetBIOS MAC: f4066931e48a (Intel Corporate)

| smb-os-discovery:

| OS: Windows 7 Enterprise 7601 Service Pack 1 (Windows 7 Enterprise 6.1)

...

Nmap done: 1 IP address (1 host up) scanned in 336.82 seconds

오래전에 windows 7 이 설치된 노트북이다. 대부분 MS Windows가 디폴트로 구동시키는 것인 것 같다.

2968 은 nmap 도 정확히 판단을 못한다. 다음에 시간될 때 또 연구해보자.

'정보보안기사' 카테고리의 다른 글

| 암호기술분류 (0) | 2023.07.20 |

|---|---|

| [정보기 실습] PAM (0) | 2023.07.15 |

| IP 클래스 공부 (0) | 2023.07.06 |

| Smurfing 실습 (0) | 2023.07.02 |

| [정보기 실습] 리눅스 접속 로그 (0) | 2023.07.02 |